Folgender Eintrag beschreibt den Begriff der „Kryptographie“ und seine Hauptziele, nämlich den Ablauf eines kryptographisch gesicherten Kommunikationsvorgangs sowie die Grundlagen der entsprechenden Verfahren. Weitere Inhalte beschäftigen sich mit symmetrischen und asymmetrischen Verschlüsselungsalgorithmen. Abschließend werden Probleme beim Einsatz der Kryptographie angesprochen.

engl.: Encryption Technology / Cryptography

Der Begriff Kryptographie wird aus den griechischen Worten „krypto“ (= ich verberge) und „graphe“ (= das Schriftstück) hergeleitet. Er beinhaltet alle Methoden, Verfahren und Werkzeuge, um Daten so zu verschlüsseln (chiffrieren) und unkenntlich zu machen, dass diese vor unbefugtem Zugriff oder Missbrauch (durch entschlüsseln (dechiffrieren)) geschützt sind. Im Gegensatz zu Steganographie befasst sie sich nicht damit, die Kommunikation an sich zu verschleiern, sondern vor allem damit, den Inhalt von Nachrichten für Dritte unzugänglich zu machen. Kryptoanalyse und Kryptographie bilden die wesentlichen Teilgebiete der Kryptologie. Entgegen dieser eindeutigen Abgrenzung werden die Begrifflichkeiten Kryptologie und Kryptographie oft synonym verwendet.

Die vier Ziele der modernen Kryptographie sind es, Vertraulichkeit, Integrität, Authentizität und Verbindlichkeit zu gewährleisten. Nicht alle kryptographischen Systeme und Algorithmen erreichen sämtliche genannten Ziele.

Die Verschlüsselung hat das Ziel, einen Klartext unter Verwendung eines Schlüssels in ein Chiffrat umzuwandeln, sodass es mit dem passenden Schlüssel leicht ist, aus dem Chiffrat wieder den Klartext zu gewinnen, es aber kaum möglich ist, dies ohne den Schlüssel zu tun.

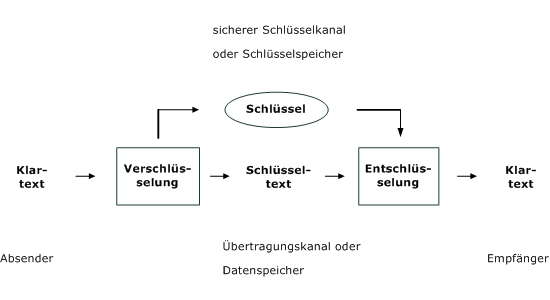

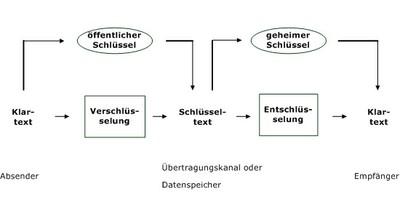

Abbildung 1 zeigt die schematische Darstellung eines herkömmlich kryptographisch gesicherten Kommunikationsvorgangs. Ein zu übermittelnder Klartext wird vom Absender mittels eines geheimen Schlüssels, der über einen sicheren Schlüsselkanal zum Empfänger zu transportieren ist, verschlüsselt und über einen unsicheren Übertragungskanal zum Empfänger weitergeleitet. Der Empfänger kann mithilfe des Schlüssels die Entschlüsselung vornehmen. Abbildung 2 zeigt den Vorgang bei Verwendung eines getrennten Schlüsselpaares. Hier muss kein Schlüssel über einen abzusichernden Kanal übertragen werden.

Abb. 1: Schematische Darstellung eines herkömmlich kryptographisch gesicherten Kommunikationsvorgangs

Abb. 2: Schematische Darstellung eines durch Public-Key-Kryptographie gesicherten Kommunikationsvorgangs

Klassische kryptographische Verfahren bedienen sich der Transposition (Veränderung der Zeichenreihenfolge) oder der Substitution (Zeichenersetzung). Zur Erhöhung der Sicherheit werden oft Kombinationen, sog. Hybridverfahren, verwendet.

Moderne kryptographische Verfahren haben sich der Arbeitsweise von Computern angepasst. Sie arbeiten nicht mehr mit Buchstaben, Ziffern oder Sonderzeichen sondern mit einzelnen Bits. Dies vergrößert die Anzahl der möglichen Transformationen und ermöglicht die Verarbeitung von Daten, die keinen Text repräsentieren. Die Verfahren lassen sich wie folgt unterteilen: Symmetrische Verfahren, welche wie klassische kryptographische Verfahren einen geheimen Schlüssel pro Kommunikationsbeziehung und für alle Ver- und Entschlüsselungsoperationen verwenden, sowie asymmetrische Verfahren, welche pro Teilnehmer einen privaten und einen öffentlichen Schlüssel benutzen. Bspw. liegt bei der Public-Key-Kryptographie ein asymmetrisches Schlüsselpaar vor.

Bekannte symmetrische Verschlüsselungsalgorithmen sind:

DES (Data Encryption Standard), 3DES (Triple DES), IDEA (International Data Encryption Algorithm), RC4 (Rons Cipher 4); RC5, RC5a, RC6 (Rons Cipher 5 bzw. 5a bzw. 6), A5, Blowfish, Twofish und Rijndael oder AES (Advanced Encryption Standard).

Bekannte asymmetrische Verschlüsselungsalgorithmen sind:

Diffie-Hellman, RSA (Rivest, Shamir, Adleman) und ElGamal.

Die mathematische Grundlage für die genannten Verfahren bildet oft die Zahlentheorie. Basis der meisten Verfahren ist das Problem der Faktorisierung großer Zahlen bzw. sie basieren auf der Schwierigkeit von Operationen in diskreten mathematischen Strukturen, wie bspw. endlichen Körpern, Ringen, elliptischen Kurven oder Gittern.

Für moderne Verfahren ist des Weiteren das Kerckhoffsche Prinzip von Bedeutung. Dieses besagt, dass die Sicherheit eines Verschlüsselungsverfahrens auf der Geheimhaltung des Schlüssels beruht und nicht auf der Geheimhaltung des Verschlüsselungsalgorithmus. Dies hat den Vorteil (!), dass der Algorithmus durch externe Experten untersucht werden kann, was wünschenswert ist, weil das Verfahren dadurch besser auf potenzielle Schwächen und Sicherheitslücken durchleuchtet werden kann. Die Vorgehensweise nimmt eine negative Ausprägung an, wenn zu viele unterschiedliche Expertenmeinungen zu einem Verfahren entstehen. Die Annahme, dass kein Schaden entsteht, wenn der Algorithmus zusätzlich zum Schlüssel geheim gehalten wird, erweist sich als nicht haltbar. Der Sicherheitsgewinn ist zu gering und wird von den Sicherheitsrisiken aufgewogen.

Bei der Anwendung der Kryptographie bestehen noch Probleme in mehrfacher Hinsicht: technisch (z. B. fehlende Standards), juristisch (z. B. inhomogene Rechtsgrundlage im Bereich des internationalen Privatrechts), gesellschaftspolitisch (z. B. bzgl. Kontrollmöglichkeiten/-notwendigkeiten des Staates). Ferner sind Fortschritte bezüglich der Entschlüsselungsmöglichkeiten denkbar.

Literatur

Beutelspacher, Albrecht ; Schwenk, Jörg ; Wolfenstetter, Klaus-Dieter: Moderne Verfahren der Kryptographie : Von RSA zu Zero-Knowledge. Wiesbaden : Vieweg+Teubner, 6., verbesserte Auflage 2006.

Ertel, Wolfgang: Angewandte Kryptographie. München : Hanser, 2007.

Kerckhoff, Auguste: La cryptographie militaire. In : Journal des sciences militaires 9, S. 5–38 (Jan. 1883), S. 161–191 (Feb. 1883).

Schwenk, Jörg: Sicherheit und Kryptographie im Internet. Von sicherer E-Mail bis zu IP-Verschlüsselung. Wiesbaden : Vieweg, 2. erweiterte und verbesserte Auflage 2005.

Selke, Gisbert W.: Kryptographie : Verfahren, Ziele, Einsatzmöglichkeiten. Köln : OReilly, 2000.

Tinnefeld, Marie-Theres ; Ehmann, Eugen ; Gerling, Rainer, W.: Einführung in das Datenschutzrecht : Datenschutz und Informationsfreiheit in europäischer Sicht. 4. Aufl., München : Oldenbourg 2005